Microsoft Active Directory SSO ID プロバイダーを使用した Rescale へのログイン

Rescale は最近、ScaleX Enterprise ユーザー向けに SAML シングル サインオン ログイン サポートを展開しました。 この投稿では、Azure Active Directory を ID プロバイダーとして使用し、Rescale を SAML サービス プロバイダーとして設定する方法について説明します。

以下のチュートリアルに従うための前提条件は、ScaleX Enterprise アカウントと Microsoft Azure アカウントを持っていることです。

SAML の背景

SAML Web シングル サインオン (SSO) に使用される認証プロトコルです。 SAML 導入には 2 つのエンティティが関係します。

アイデンティティプロバイダー (IdP) ユーザーの資格情報を管理するエンティティ。 その役割は、パスワードまたは他の種類のキーを使用してユーザーを認証することです。

サービスプロバイダー(SP) エンドユーザー アプリケーションを提供するエンティティ。 ユーザーを認証するために ID プロバイダーに依存します。

この Wikipedia ページにはさらに詳細な情報が記載されていますが、SAML プロトコルは大まかに次の手順で構成されます。

- ユーザーがサービスプロバイダーからリソースにアクセスしようとすると、プロバイダーはそのユーザーを認証する必要があります

- サービスプロバイダーは、ユーザー識別子を使用してユーザーを IdP の SSO エンドポイントにリダイレクトします。

- ユーザーが現在 IdP で認証されていない場合、IdP はユーザーを独自のログイン ページにリダイレクトします。

- IdP は認証で応答し、ユーザーを SP のアサーション コンシューマ サービス (ACS) にリダイレクトします。

- SP ACS は、IdP からの認証を検証し、ユーザーを SP にログインさせます。

- SP は、ユーザーがアクセスを許可されている場合、最初に要求されたリソースにユーザーをリダイレクトします。

ID プロバイダーが管理している間、 認証 ユーザーの場合でも、サービスプロバイダーは独自の規制を課します。 承認 そのユーザーに関するルール。 また、アイデンティティ プロバイダーとサービス プロバイダーはユーザーの秘密キー情報を交換することはなく、サービス プロバイダーは現在 Web クライアントにログインしているユーザーの ID についてアイデンティティ プロバイダーに問い合わせることができるだけであることに注意してください。

このチュートリアルでは、アイデンティティ プロバイダーは Azure Active Directory になり、サービス プロバイダーは Rescale になります。

これから概要を説明する構成には、次の 3 つの高レベルの部分があります。

- 新しい Azure Active Directory をテスト IdP としてセットアップする

- Rescale を承認された SP として追加して、新しい IdP にアクセスする

- 新しい IdP を認証するために ScaleX Enterprise アカウントを設定します

テスト用の Azure Active Directory SAML ID プロバイダーの作成

完全を期すために、まず Azure Active Directory のテストをセットアップします。 すでに組織に AD を設定している場合は、おそらく「SP としての Rescale の承認」セクションに進んでください。

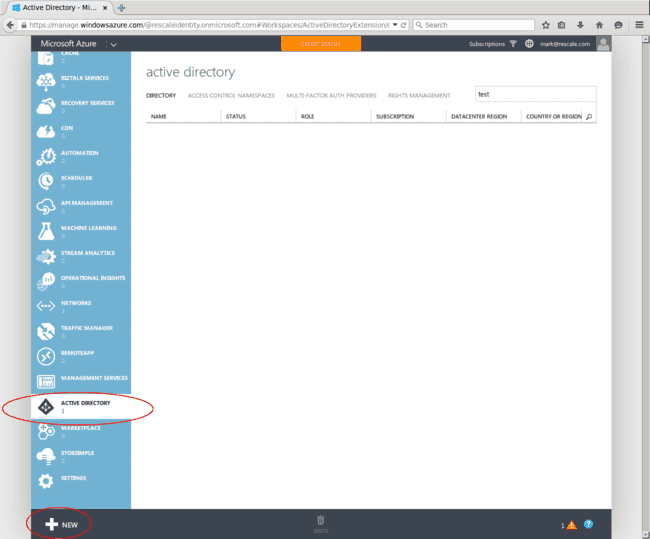

にログインすることから始めます Azure管理。 「Active Directory」セクションに移動し、左下隅にある「+NEW」ボタンを使用して新しいディレクトリを作成します。

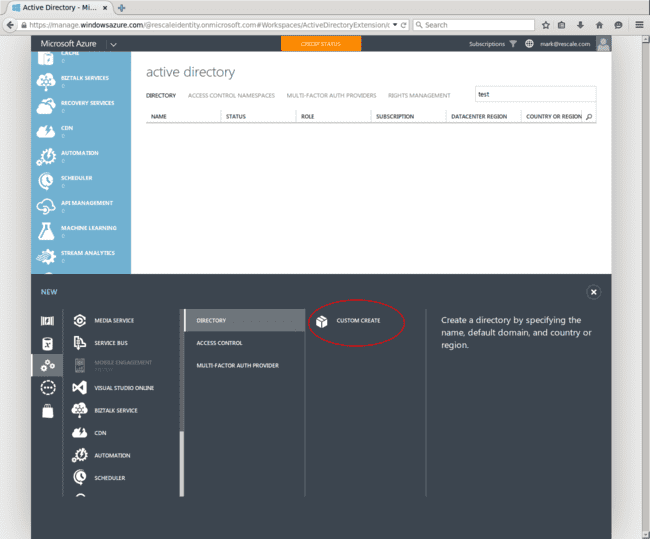

ディレクトリとカスタム作成を選択します

フィールドに入力して新しいディレクトリを作成します。 NAME と DOMAIN NAME は同じにすることもできますが、組織内のディレクトリ全体で一意である必要があります。

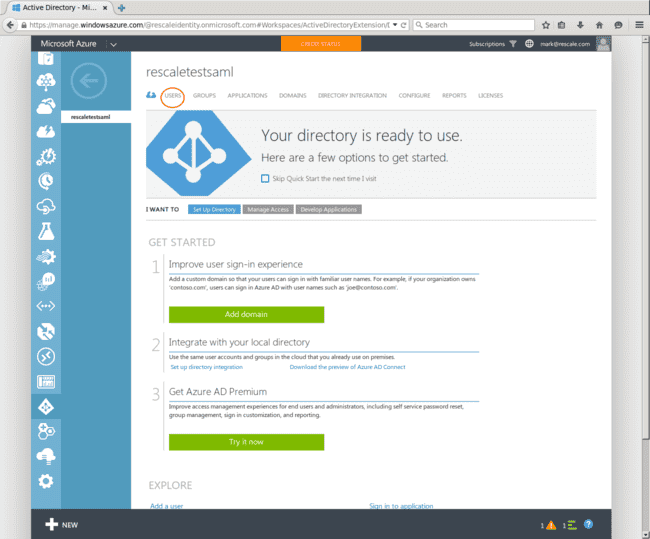

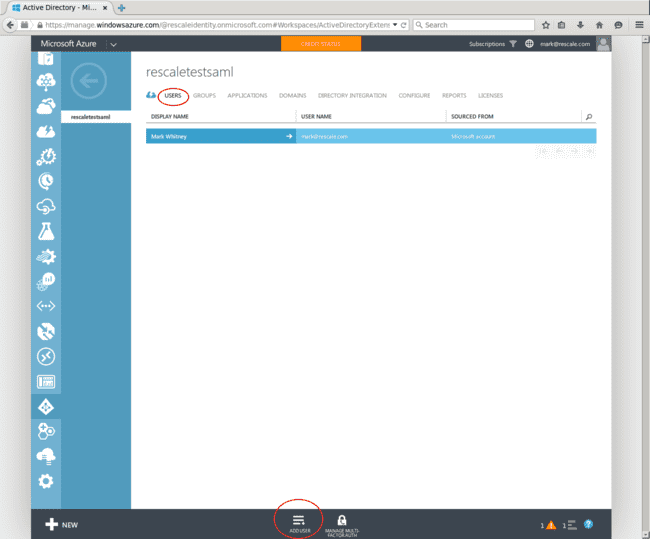

この時点では、新しい Active Directory が作成されました。 これで、ディレクトリにユーザーを追加できるようになりました。 作成したばかりのディレクトリを選択し、上部の「USERS」タブを選択します。

Azure ユーザーは、このディレクトリのユーザー リストにすでに含まれているはずです。 下部にある「ADD USER」を選択して別のユーザーを追加します。

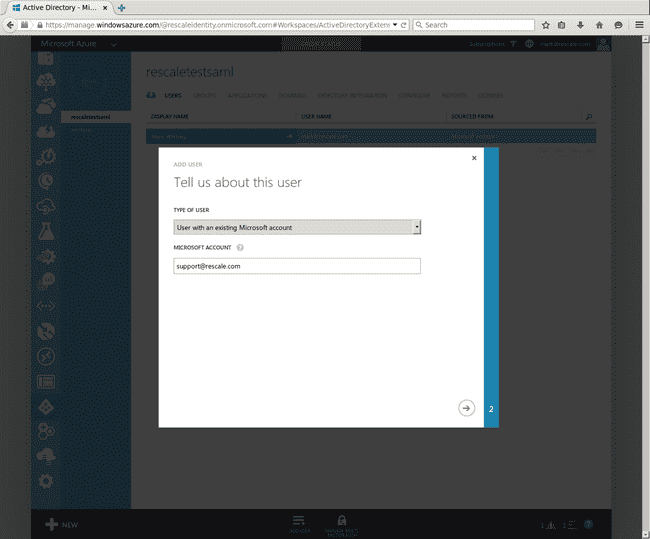

「既存の Microsoft アカウントを持つユーザー」を選択し、追加したいドメインからユーザーの電子メールを追加します。 次のページで追加のプロファイル情報を入力し、新しいユーザーを保存します。

この時点で、Active Directory に XNUMX 人以上のユーザーが存在します。 次のステップは、Rescale がユーザーの認証をクエリできるように AD に指示することです。

Rescale をサービスプロバイダーとして承認する

ここで、Rescale がログイン ユーザー情報を照会できるようにするように ID プロバイダーに指示する必要があります。

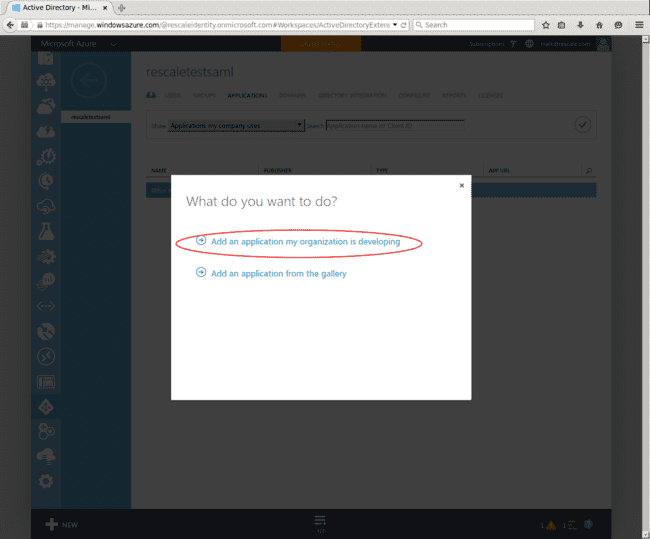

上部の「アプリケーション」タブを選択し、下部の「追加」を選択します。 「組織が開発しているアプリケーションを追加する」を選択します。

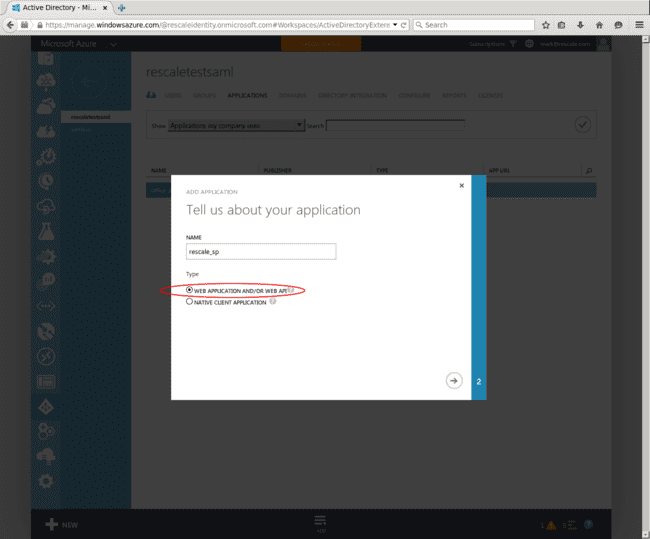

アプリケーションに好きな名前を付け、「WEB APPLICATION AND/OR WEB API」に設定します。

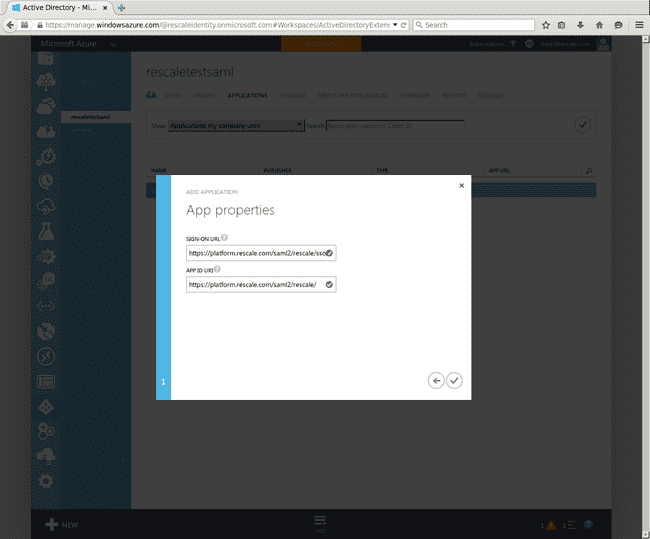

次のページでは、サービス プロバイダー アプリケーションの重要な部分の構成を開始します。 サインオン URL を「https://www.rescale.com/route/saml2/」に設定する必要があります。会社ID/sso/」とアプリ ID URI を「https://www.rescale.com/route/saml2/」に設定します。会社ID/」。 あなたの 会社ID 通常、これは単なる会社名ですが、サポートに連絡してこれを確認することができます。 この例では、会社コード「rescale」を使用してユーザーを追加しています。

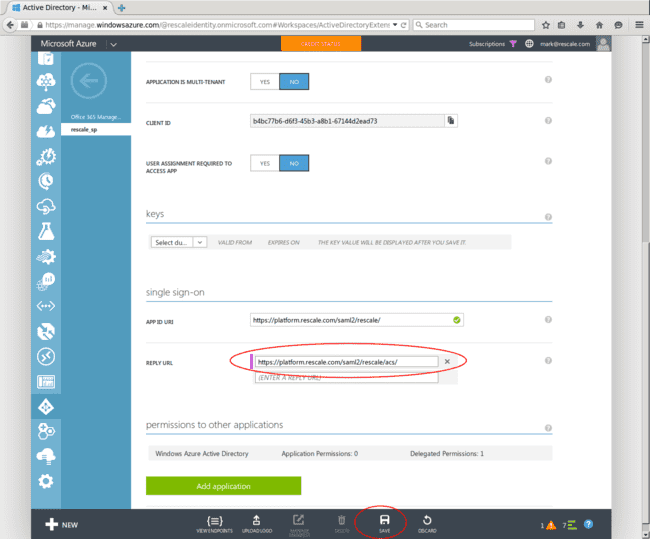

次に、いくつかの追加プロパティを設定し、Rescale Service Provider が使用する IdP エンドポイントを取得する必要があります。 「CONFIGURE」タブに移動し、「REPLY URL」まで下にスクロールします。 URLを「https://www.rescale.com/route/saml2/」に設定します。会社ID/acs/」を選択し、変更を保存します。

次に、この IdP を使用するように Rescale アカウントを構成する必要があるエンドポイントに注意してください。 これらのエンドポイントをコピーする必要があります。

- SAML-P サインオン エンドポイント

- SAML-P サインアウト エンドポイント

- フェデレーションメタデータドキュメント

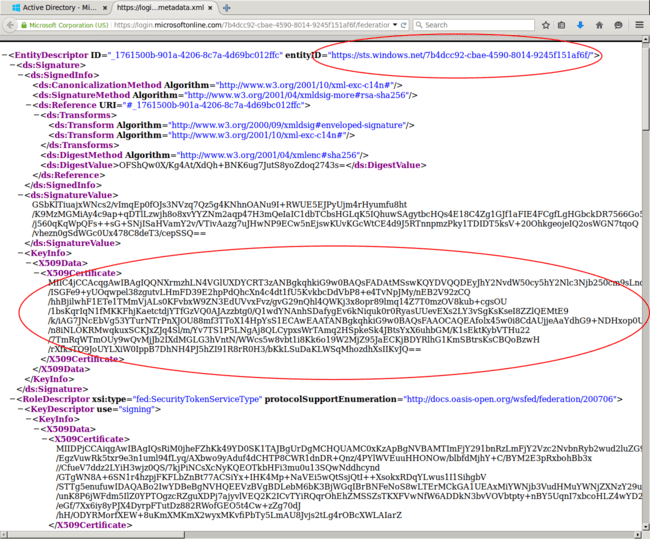

次に、サービス プロバイダーで自身を識別するために使用する Azure エンティティ ID と、SAML 応答の署名に使用する X509 証明書を取得する必要があります。

ブラウザで別のタブを開き、先ほどコピーした FEDERATION METADATA DOCUMENT URL に移動します。 ドキュメント内の「entityID」属性と最初の「X509Certificate」要素の両方をコピーします。

この時点で、Azure コンソールに必要なものはすべて揃っています。 Rescale プラットフォームに移行して、サービス プロバイダーを構成します。

ScaleX Enterprise で ID プロバイダーを承認する

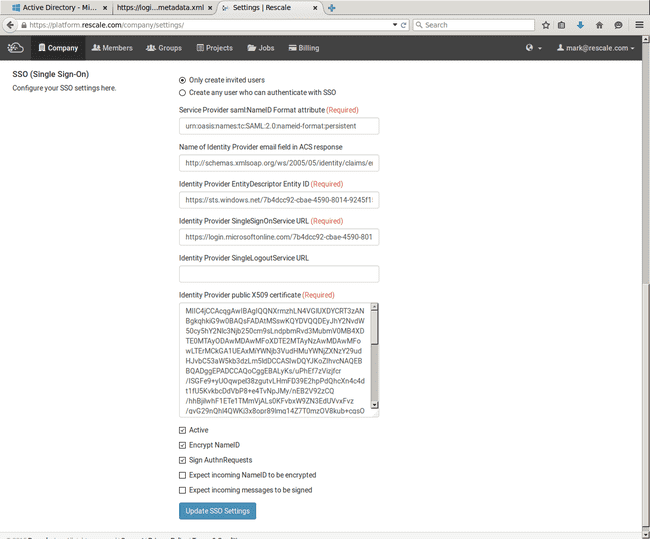

新しいタブを開き、企業管理者として https://www.rescale.com/route/jobs にログインします。 右上のユーザー ドロップダウン メニューで [会社管理] を選択し、次に [設定] タブを選択して、[SSO (シングル サインオン)] セクションまで下にスクロールします。

ここで関連フィールドに入力できるようになりました。

サービスプロバイダー saml:NameID 形式属性: Azure の場合、これを「urn:oasis:names:tc:SAML:2.0:nameid-format:persistent」に設定する必要があります。

ACS 応答の ID プロバイダーの電子メール フィールドの名前: Azure の場合は、「https://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress」に設定する必要があります。

ID プロバイダー EntityDescriptor エンティティ ID: これは、Azure メタデータからコピーされた「entityID」値に設定する必要があります。

ID プロバイダー SingleSignOnService URL: これは、Azure エンドポイント リストから「SAML-P SIGN-ON ENDPOINT」に設定する必要があります。

ID プロバイダーのパブリック X509 証明書: これには、Azure メタデータからコピーした X509 証明書を入力する必要があります。 証明書の内容の途中で改行がないことを確認する必要があります。

最初の 3 つのフィールドは特定の AD デプロイメントに関係なく同じですが、最後の XNUMX つは異なり、上で取得した値に基づいていることに注意してください。 これら XNUMX つの値は、スクリーンショットに示されているものとは異なります。

次のチェックボックスをオンにします。

- アクティブ

- 名前IDを暗号化する

- 認証リクエストに署名する

最初のテストでは、「SSO で認証できるユーザーを作成する」も選択する必要があります。 これについては次のセクションで詳しく説明します。

次に、をクリックします。 SSO設定を更新する。 これで、AD IdP を使用してユーザーをログインできるようになります。 テストするには、右上のユーザー ドロップダウンから Rescale からログアウトします。 に行きます SSO ログイン ページを再スケールする Active Directory プロバイダーによって承認されたユーザーの XNUMX 人としてログインしてみます。

SP と IdP によるログインと招待の開始

ScaleX Enterprise アカウントのユーザーは、次のいずれかのエンドポイントを介して SSO でログインできます。

IdP によって開始されたログイン https://www.rescale.com/route/saml2/会社ID/sso/

SP が開始したログイン https://www.rescale.com/route/login/sso/

前者はより「直接的な」リンクです。 IdP SSO URL に直接リダイレクトされ、ユーザーが Rescale 側で資格情報を入力する必要はありません。 XNUMX 番目のページはユーザーの電子メールを取得し、ユーザーを正しい ID プロバイダーにルーティングしようとします。 このページは、https://www.rescale.com/route/jobs に直接アクセスして、SSO でログインしたいユーザーを対象としています。

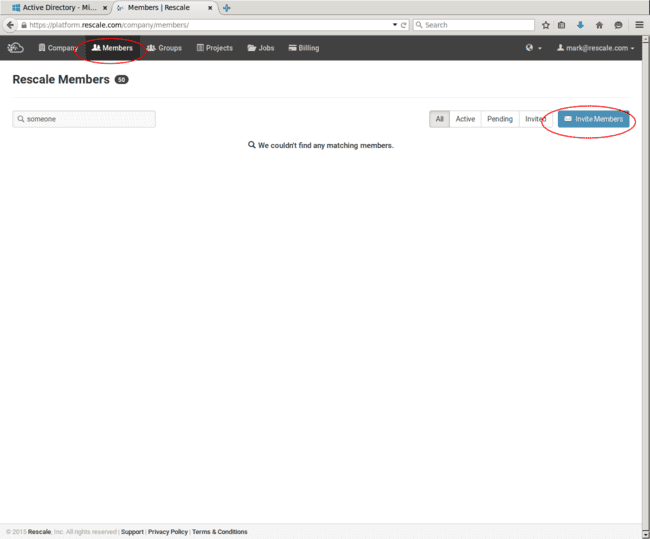

前のセクションで説明したように、IdP によって認証されたユーザーが組織内の Rescale にログインできるようにするか、明示的に招待されたユーザーのみに Rescale アカウントの作成を許可するかを選択できます。 招待のみの制限を強制するには、Rescale 会社管理パネルの SSO 設定セクションに戻り、「招待されたユーザーのみを作成する」を選択して、それらの設定を保存する必要があります。 ユーザーを招待するには、上部の [メンバー] タブに移動し、[メンバーを招待] をクリックします。

次に、Rescale でアクセスを有効にする IdP 認証済みユーザーのメールのリストを入力できます。 これらのユーザーには、次のような招待メールが送信されます。 IdP が開始したログイン 上記の通り。

この時点で、Rescale でシングル サインオンを許可するように安全な Active Directory が構成されている必要があります。 ユーザー認証を制御することで、Rescale へのユーザー アクセスを管理できるようになりました。 リスケール会社管理 ポータルまたは Active Directory 経由で Rescale するためのユーザー認証を制御します。