リモートクラスターアクセス

概要

Rescale は最近、追加のユーザー アカウント ジョブ設定をリリースしました。これにより、実行中のシミュレーションをより直接的に監視または管理するためにプロビジョニングしたリモート クラスターに安全に接続できる機能が顧客に提供されます。

HPC シミュレーション ツールのユーザーは、通常、解析モデルを初めて実行するが、モデルの計算領域を初期化し、反復解法を開始するときに、さまざまな理由でソルバーがクラッシュするというシナリオに関連することがあります。 ユーザーがよく遭遇するもう XNUMX つの状況は、ジョブが送信されたものの、必要な入力ファイルが欠落しているか、入力パラメーターが不適切な値に設定されているという状況です。 クラスターに直接ログインできるため、ユーザーは Rescale の HPC プラットフォームを利用する際に、これらの問題や同様の問題をより経済的に解決できます。

Rescale でのアカウント設定の構成は簡単で、次の XNUMX つの手順が必要です。

• SSHキーペアの生成

• Rescale アカウントに SSH 公開キーを追加する

• Rescale アカウントのジョブ設定でクラスターの自動終了オプションを無効にする

• 実行中のクラスターへのログイン

SSHキーペアの生成

このセクションでは、*nix 環境と Windows OS 環境の両方のユーザー向けに、OpenSSH キー ペアを生成する方法を説明します。 SSH キーの生成に精通している場合、または定期的に使用するキー ペアをすでに生成している場合は、次のセクションに進んでください。

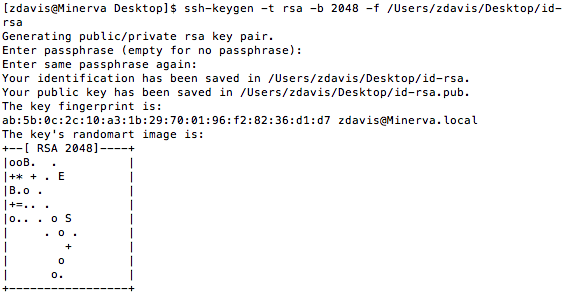

*nix ベースのオペレーティング システムのユーザーの場合、ssh-keygen という名前のコマンド ライン ユーティリティがあり、これを使用してシェル プロンプトから次のコマンドを実行して公開 SSH キーと秘密 SSH キーを生成できます。

ssh-keygen -t rsa -b 2048

このコマンドを呼び出すと、公開キーと秘密キーの両方の生成が開始され、両方のキーを保存するローカル ファイル システム上の場所とファイル名の入力を求められます。 あるいは、ssh-keygen コマンドに -f フラグを指定し、キーを保存するローカル ファイルシステム上のパス (例: /home/rescale/Desktop/id-rsa) を引数として渡すこともできます。 この例を使用すると、id-rsa という名前の秘密キー ファイルと id-rsa.pub という名前の公開キー ファイルは両方とも、ユーザー rescale のホーム ディレクトリのサブディレクトリ Desktop に保存されます。 -f フラグを完全に省略した場合は、id-rsa ファイルと id-rsa.pub ファイルの両方を .ssh という名前のホーム フォルダーのサブディレクトリ (例: /home/rescale/.ssh) に配置するデフォルトの使用を選択できます。 )。

また、パスフレーズを設定し、このパスフレーズを再度確認するように求められます。このパスフレーズは、公開キーが秘密キーで実証されるたびに使用されます。 デフォルトでは、このパスフレーズの設定は無視されます。通常、リモート ホストにログインするときにこのパスフレーズを入力する煩わしさを避けるために、そうすることが推奨されます。 ssh-keygen コマンド ライン ユーティリティが完了すると、2048 ビット RSA キー ペアが生成され、秘密キーと公開キーの両方がファイル システム内の指定された場所にあるそれぞれのファイルに保存されているはずです。

SSH キーの作成に使用されるオプション (キー タイプ (RSA) とキーで作成されるビット数 (2048)) は、シェル コマンド プロンプトから ssh-keygen ユーティリティを呼び出すときに使用されるデフォルトに対応します。 その結果、シェル プロンプトで ssh-keygen を単独で呼び出すだけで、同等のキーが生成される可能性がありました。 これらのオプションは、エンド ユーザーが独自のキーを生成する際に活用できるオプションを通知するために、ここで強調表示されています。 たとえば、セキュリティを重視する人は、この例で使用されている 4096 ビット キーの代わりに 2048 ビット キーを生成したいと考えるかもしれません。 ユーザーが RSA キーではなく DSA キーの生成を選択した場合、FIPS 1024-186 で指定されている正確に 2 ビットのキーの使用に制限されることに注意してください。

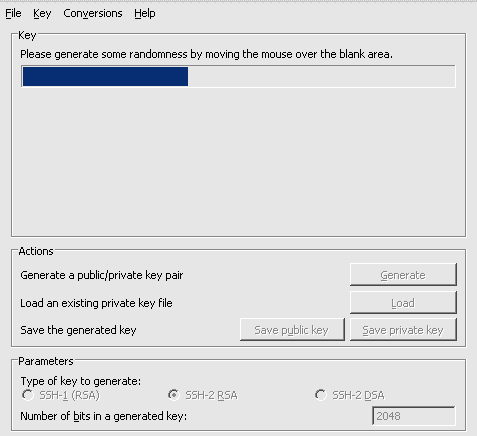

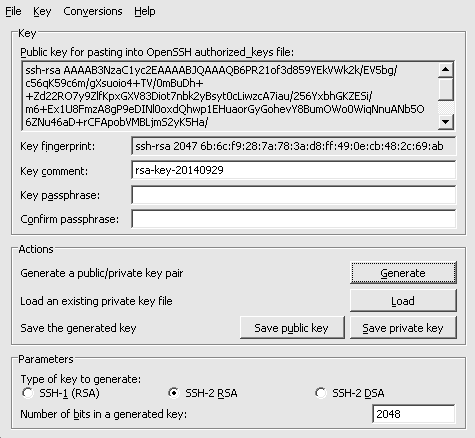

Windows システムでは、OpenSSH キー ペアの生成に使用できるオプションが多数あります。 通常、ユーザーがシステム上で利用できる人気のあるツールの XNUMX つは PuTTY です。 まだインストールされていない場合は、簡単にインストールできます ダウンロード 簡単にインストールできます。 インストールしたら、puttygen.exe 実行可能ファイルを起動します。 PuTTYGen ウィンドウの「パラメータ」というラベルのセクションで、SSH-2 RSA の横にあるラジオ ボタンをクリックし、次の図に示すように、「生成されたキーのビット数:」の横のフィールドに値 2048 を入力します。 図2.

両方のパラメータを説明どおりに設定したら、ウィンドウの「アクション」セクションで「生成」というラベルの付いたボタンをクリックして、SSH キー ペアの生成を開始します。 次にユーザーは、キー生成プロセスにランダム性を導入するために、PuTTYGen ウィンドウ内の指定された「空白」領域内にマウス カーソルを移動するように求められます。 キーの生成が完了したことを青色の進行状況バーが示すまで、ウィンドウの指定された領域でマウスを動かし続けます。 最後に、PuTTYGen ウィンドウの「アクション」セクションにある対応するボタンを使用して、公開キーと秘密キーの両方をローカル ファイル システム上の別々のファイルに保存します。

両方のキーをそれぞれのファイルに保存したら、ユーザーは秘密キーを確実に保護し、ローカル ファイル システム上のその場所をメモする必要があります。

SSH 公開キーを Rescale アカウントに追加する

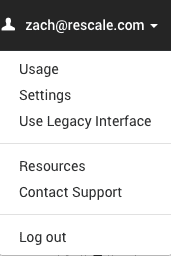

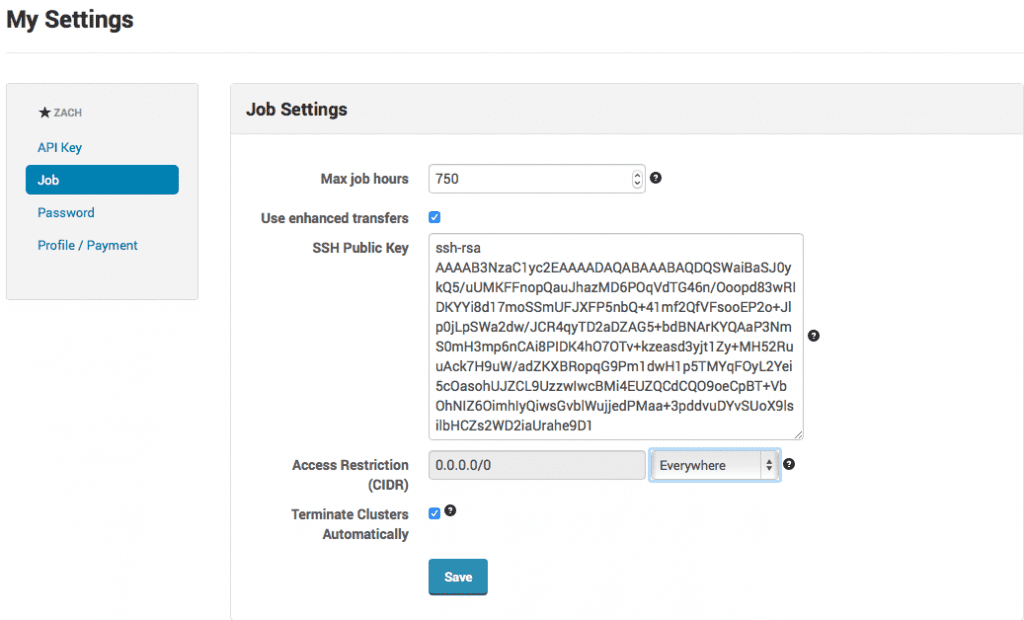

OpenSSH 公開鍵と秘密鍵のペアが生成されると、ユーザーは Rescale アカウントにログインし、ユーザー アカウント メニューから「ジョブ設定」ページに移動できます (図で強調表示されています)。 図3.

ユーザーは、SSH 公開キーを保存したファイルを任意のテキスト エディタで開き、その内容をコピーして、「ジョブ」設定ページの「SSH 公開キー」というラベルの付いたフィールドにテキストを貼り付けることができます。 ユーザーはオプションで、クラスレス ドメイン間ルーティング (CIDR) ルールを指定して、ユーザーの設定に応じてクラスターへのアクセスを単一の IP アドレスまたは IP アドレスの範囲に制限することで、シミュレーションをホストしているクラスターへのアクセスをさらに制限できます。 利用可能なプルダウン メニュー オプションを使用して、「どこからでも」または「現在の IP アドレス」からのアクセスを許可するルールを簡単に生成できます。 ユーザーは、「アクセス制限 (CIDR)」フィールドを直接編集してカスタム ルールを作成することもできます。

クラスターの自動終了の無効化

ユーザーの実行中のシミュレーションをホストするクラスターは、オンデマンドでプロビジョニングおよび構成されます。 シミュレーションの実行が完了すると、ユーザーのランタイム ファイルがクラスターから移動され、クラスター リソースがシャットダウンされます。 シミュレーションの問題のトラブルシューティングを行う場合は、クラスターに直接ログインし、発生した問題を確認して修正し、シミュレーションを再開できるように、この自動シャットダウン動作を回避することをお勧めします。 クラスターが自動的にシャットダウンしないようにするには、「ジョブ」設定ページの一番下にある「クラスターを自動的に終了する」オプションの横にあるボックスのチェックを外します。

このオプションを無効にするユーザーは、クラスターを手動で終了する責任があり、Rescale は、ユーザーが忘れて意図した期間を超えてクラスターを実行したままにした結果として発生する料金に対して責任を負いません。 ユーザーは、このオプションを無効にした場合に生じる可能性のある影響に注意する必要があります。

Rescale で実行中のクラスターへのログイン

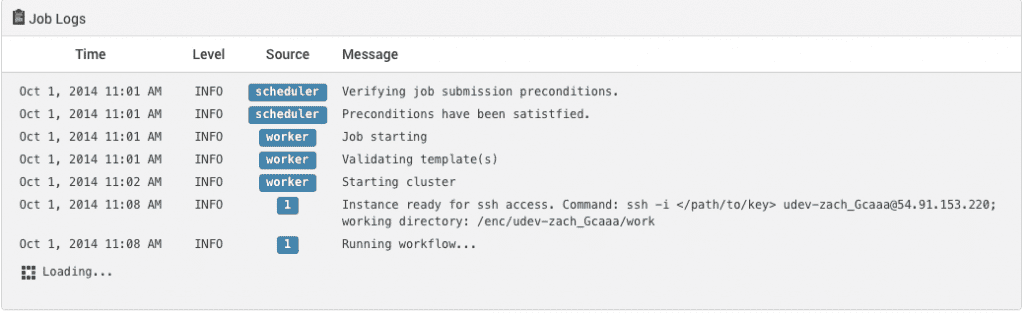

公開 SSH キーが Rescale アカウントのジョブ設定に追加され、新しいジョブを送信すると、Rescale のプラットフォームは、アカウントに関連付けられた公開 SSH キーをプロビジョニングしたクラスターにアップロードします。 ジョブ ステータス メッセージ ウィンドウには、次のように、このクラスターのヘッド ノードのユーザー名と IP アドレスが表示されます。 図4.

これらの資格情報を使用して、ユーザーはリモート クラスターに直接ログインできます。 *nix OS 環境では、ユーザーはシェル プロンプトで次のコマンドを実行できます。

ssh -i@

ここは、対応する UNIX ファイルシステム パス (例: /home/rescale/Desktop/id-rsa) に置き換えられます。 SSH 秘密キーが $HOME/.ssh にある場合、ssh はその場所に保存されている秘密キーを自動的に検索するため、パス引数を伴う -i フラグは必要ありません。 ユーザーがリモート X-Window ディスプレイをローカル ディスプレイに転送したい場合は、上記の ssh コマンドに -Y フラグを渡すことで、ssh に組み込まれている X11 転送機能を呼び出すことができます。 これにより、必要に応じて、顧客のリモート クラスター上で実行されている GUI アプリケーションとの基本的な対話が可能になります。

PuTTY は、Windows OS 環境でのユーザーのリモート SSH 接続の確立をデモンストレーションするために再び利用されます。 putty.exe を起動した後、ユーザーは、[接続] -> [SSH] -> [認証] ペインに移動し、[参照…] ボタンをクリックすることで、ローカル ファイル システムに保存されている秘密 SSH キー ファイルの場所を指定できます。 次に「セッション」ペインに戻り、「接続タイプ」セクションの SSH の横にあるラジオ ボタンが選択されていることを確認し、Rescale のジョブ ステータス ログ メッセージ ウィンドウから提供されたユーザー名と IP アドレスを PuTTY の「ホスト名 (またはIP アドレス)」(例:zach_Gcaaa@54.91.153.220)を入力し、最後に「開く」ボタンをクリックします。 リモート接続セッション ウィンドウが開き、指定された資格情報を使用してリモート クラスターにログインする必要があります。

シミュレーションの実行が完了したら、追加料金が発生しないように、ランタイム ファイルを必ずローカル環境に転送し、特定のジョブの [ステータス] ページで [終了] ボタンをクリックしてください。