Rescale VPN 설정 워크플로우

Rescale을 온프레미스 리소스와 연결하세요

이 문서는 준비 작업과 고객의 온프레미스 네트워크에 대한 VPN 연결을 설정하는 단계를 안내합니다.

내용

개요

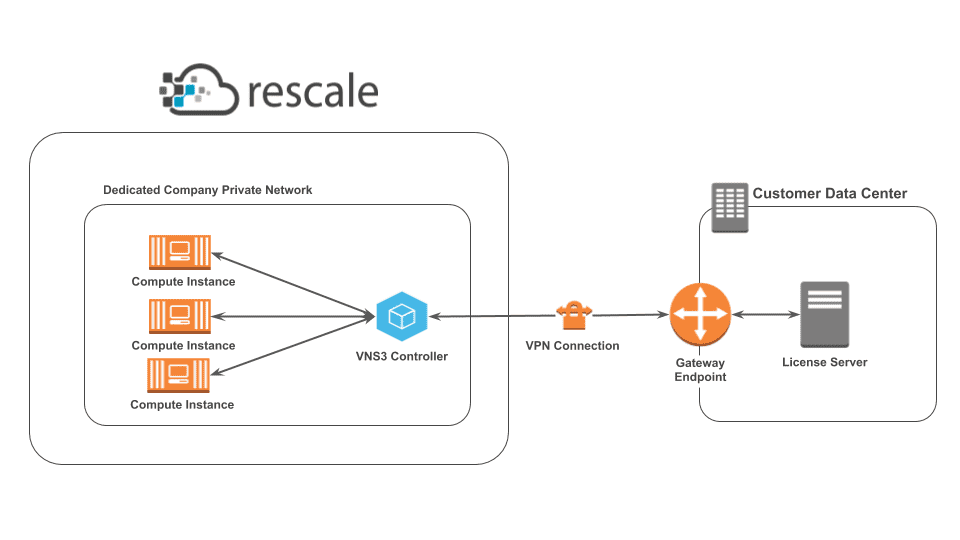

VPN 연결을 설정하면 Rescale 서버가 고객 기업 네트워크와 통신할 수 있습니다. Rescale을 고객 라이선스에 연결하기 위해 고객 기업 네트워크와의 통신이 일반적입니다. 섬기는 사람서버는 다른 사람에게 서비스를 제공하는 컴퓨터 프로그램입니다. 더 보기, 원격으로 Rescale 클라우드의 원격 데스크톱에 대한 액세스를 제공합니다. 심상시각화는 복잡한 과학적 또는... 더 보기, 또는 회사의 Rescale 계정에 대한 추가 액세스 보안을 위해. 문의해 주세요 support@rescale.com VPN 설정 관련 비용에 대한 자세한 정보를 얻으려면

VPN 연결을 설정하는 프로세스에는 VPN 게이트웨이 및 회사 방화벽 관리 설정에 대한 액세스가 필요합니다. Rescale은 VPN 설정을 시작하기 전에 고객 IT/네트워크가 다음을 수행할 것을 권장합니다.

- 회사 관리자 계정을 설정하십시오. 이를 위해 관리자가 이미 Rescale 계정을 가지고 있는 경우 채팅을 통해 지원팀에 연결하거나 다음 주소로 이메일을 보내면 됩니다. support@rescale.com 회사 관리자 권한을 요청합니다. 새 계정을 만들려면 다음으로 이동하세요. www.rescale.com에서 “로그인”을 선택한 다음 “가입”을 선택하세요. 계정이 설정되면 채팅을 통해 지원팀에 연결하거나 다음 주소로 이메일을 보내세요. support@rescale.com 회사 관리자 권한을 요청합니다.

- VPN 게이트웨이 IP 주소와 라이선스 서버의 개인 IP 주소를 수집합니다. 이는 설정 워크플로의 2단계에서 사용됩니다.

지원되는 장치 및 예외

널리 사용되는 제조사/모델/소프트웨어 버전 조합의 수를 고려할 때 일반적으로 VPN 설정을 위해 VNS3에서 지원하는 장치를 아는 것이 중요합니다.

VNS3은 대부분의 IPsec 데이터 센터 솔루션을 지원하며 이러한 솔루션에는 다음이 포함되지만 이에 국한되지는 않습니다.

- Cisco Systems*의 대부분 모델

- Juniper

- 워치 가드

- 델 소닉월

- 넷기어

- 포티넷

- 바라쿠다 네트워크

- 체크포인트*

- 자이셀 USA

- McAfee 소매

- 시트릭스 시스템

- 휴렛 패커드

- D - 링크

- 워치 가드

- 팔로 알토 네트웍스

- 오픈 스완

- pfense

- 비아타/VyOS

권장 IPsec 장치:

다음을 지원하는 모든 IPsec 장치:

- IKE1 또는 IKE2

- AES256 또는 AES128 또는 3DES

- SHA1 또는 MD5

- NAT-Traversal 표준.

지원되는 장치에 대한 주목할만한 예외:

Checkpoint R65+에는 기본 IPSec 연결이 필요합니다. 이는 Checkpoint가 NAT-Traversal Standards, Cisco ASA 8.4(2)-8.4(any) 및 Cisco ASA-X 9.2(any)-9.6.1을 준수하지 않기 때문입니다. 안정적인 연결이 유지되는 것을 방해하는 문제가 있습니다.

설정 작업 흐름

1) 고객의 기본 POC가 Rescale 지원과의 연결을 설정합니다.

고객 측의 기본 연락 지점은 설정을 지원하는 Rescale 지원 엔지니어와 개인 간 링크를 설정하여 VPN 설정 프로세스를 시작해야 합니다. 고객의 기본 연락처는 Rescale 플랫폼의 지원 채팅이나 다음을 통해 Rescale 지원에 연락할 수 있습니다. support@rescale.com.

2) 리스케일은 고객의 전용회사 사설망의 IP 서브넷 범위를 제안합니다.

Rescale 지원 엔지니어는 고객의 IT/네트워크 담당자에게 고객의 전용 회사 사설 네트워크에 대한 임시 IP 서브넷 범위를 제안합니다. 고객 IT/네트워크 담당자는 이 서브넷 범위가 온프레미스 인프라와 겹치지 않도록 해야 합니다. 제안된 서브넷 범위가 고객의 온프레미스 인프라와 겹치는 경우, 리스케일 지원팀과 고객 IT/네트워크 팀이 협력하여 IP 서브넷 범위를 협상하고 양측 모두에 적합한 범위를 마련합니다.

3) 고객은 VPN 게이트웨이 IP 주소와 라이선스 서버의 개인 IP 주소, 클라우드 공급자 및 엔드포인트 정보를 제공합니다.

적절한 IP 범위에 대한 적절한 협상 및 합의 후 고객 IT/네트워크 팀은 1) VPN 연결을 위한 VPN 게이트웨이 IP 주소 및 2) 라이선스 서버의 개인 IP 주소 3)를 제공합니다. 포트 정보와 함께 어떤 라이센스 소프트웨어 및 서비스를 사용하고 있는지 4) VPN 터널 설정을 위해 어떤 클라우드 공급자를 사용하고 있는지 5) 얼마나 많은 엔드포인트를 보유하고 위의 정보를 전담 Rescale 지원 엔지니어 연락처 또는 support@rescale.com.

주의 사항 : 단일 클라우드 단일 지역, 단일 클라우드 다중 지역, 다중 클라우드멀티클라우드(Multicloud)는 여러 개의 클라우드를 활용하는 방식을 의미합니다. 더 보기 고가용성(HA) 옵션과 함께 단일 지역 및 다중 클라우드 다중 지역.

4) Rescale은 고객 리소스를 프로비저닝합니다.

Rescale 지원은 위의 정보를 받은 후 VPN 관련 리소스 스택을 프로비저닝합니다.

5) Rescale은 VPN 체크리스트를 고객 IT/네트워크 팀에 보냅니다.

다음으로 크기 조정 HPC고급 애플리케이션 실행을 위한 병렬 처리 사용 더 보기 엔지니어는 회사의 고객 네트워크/IT 담당자에게 연락하여 고객 IT/네트워크 팀이 완료해야 하는 VPN 체크리스트를 공유합니다.

6) 고객이 VPN 연결을 구성합니다.

다음으로 고객 IT/네트워크 팀은 Rescale의 HPC 엔지니어가 제공한 구성 스크립트/파일 및 사전 공유 키를 사용하여 VPN 게이트웨이 장치에서 VPN 터널을 구성합니다. VPN 구성 파일과 사전 공유 키를 검색하면 고객은 VPN 터널을 구성하고 VPN 게이트웨이 장치에서 연결을 설정하게 됩니다.

7) 고객이 온프레미스 방화벽을 구성합니다.

회사 전용 사설망에서 노드가 실행되고 VPN 연결을 통해 온프레미스 라이선스 서버에서 라이선스를 체크아웃하려면 고객 측 방화벽에서 인바운드에 라이선스 및 공급업체 포트(일명 공급업체 데몬 포트)를 허용해야 합니다. 고객 IT/네트워크 팀은 이 작업을 활성화하려면 방화벽 규칙을 업데이트해야 합니다.

라이센스 서버가 유동 라이센스를 사용하는 경우 라이센스 파일에서 유동 공급업체 포트를 수정해야 합니다(공급업체 포트 수정 지침은 다음과 같습니다). 여기에서 지금 확인해 보세요.). 이러한 작업이 완료되면 Rescale 지원 엔지니어에게 이메일을 보내주십시오.

8) Rescale은 VPN 연결 및 라이선스 체크아웃을 테스트합니다.

VPN 연결이 설정된 후 Rescale은 테스트를 시작합니다. 노드전통적인 컴퓨팅에서 노드는 네트워크의 객체입니다. ... 더 보기 전용 회사 사설 네트워크에서 고객의 온프레미스 라이센스 서버에 대한 연결을 테스트합니다. 테스트 노드에서 라이센스 서버 상태를 성공적으로 쿼리할 수 있으면 VPN 연결이 성공적으로 설정된 것입니다.

반드시 참조하십시오 : Rescale 지원 엔지니어는 테스트를 위해 회사에서 테스트 계정을 만들 수 있는 권한이 있어야 합니다. 테스트가 시작되기 전에 이를 확인해야 하며 설정 완료가 지연되는 것을 방지해야 합니다.

VPN 설정의 장점

1) 모니터링 및 가시성 향상 – Rescale은 필요에 따라 연결 당사자에게 Ipsec 로그(최대 14주) 기록을 제공할 수 있습니다.

웹후크를 통해 연결 당사자에게 전송될 수 있는 연결 경고(터널 연결 또는 연결 해제 이벤트)와 같이 지원되고 사용 가능한 다양한 경고 메커니즘도 있습니다(AWSAmazon Web Services(AWS)는 Amazon.com의 자회사입니다. 더 보기 SNS, OpsGenie, PagerDuty, Slack, Webex Teams), 애플리케이션 알림, Ping 호스트, Ipsec 터널 모니터링, 네트워크 스니퍼.

2) 더 나은 상호 운용성 – 다음을 지원하는 모든 장치에 연결할 수 있습니다.

- 정책 기반 VPN

- 경로 기반 VPN

- ESP(Encapsulation Security Packet) 와이어 레벨 프로토콜

- 터널 모드

- 인터넷 키 교환(IKE)

- 메인 모드

- 사전 공유 키(PSK)

3) 빠르고 쉬운 문제 해결

- 우선순위 수준 24 중단 시 연중무휴 실시간 문제 해결

- 독립적인 문제 해결

- 애플리케이션 및 네트워크 제어와 사전 문제 해결

4) 최신 업계 모범 사례를 따릅니다.

- 512비트, AES-GCM, SHA-2 해시 등 더 큰 키 크기를 갖춘 AES를 포함한 최신 Ipsec 매개변수 지원

- 원격 하드웨어 장치 지원에 따라 IKEv1 또는 IKEv2

- 기본 Ipsec 또는 NAT-Traversal(원격 하드웨어 장치 지원에 따라 다름) 일부는 지원하지 않음

- VTI 경로 기반, 정책 기반 또는 GRE 경로 기반 IPsec 터널

- BGP over Ipsec – 고가용성 활성-활성 Ipsec 솔루션용

5) 추가 NAT 기능

두 조직 간의 IPsec 연결을 생성할 때 개인 IP 주소 중복(RFC1918)을 피하기 위해 Rescale은 Rescale HPC 암호화 도메인에 대해 라우팅 불가능한 공용 IP를 사용하는 옵션을 지원합니다. 공용 IP를 원격 암호화 도메인으로 사용하면 내부 연결과 다른 원격 연결 간에 주소가 중복되지 않습니다.

플랫폼 통합 페이지 링크

지역별 통합 페이지가 필요한 경우 다음 링크 표를 통해 원하는 플랫폼으로 이동할 수 있습니다.