Rescale VPNセットアップのワークフロー

Rescaleとオンプレミスリソースの連携

本資料では、お客様のオンプレミスネットワークにVPN接続するための準備作業とその手順をご案内します。

内容

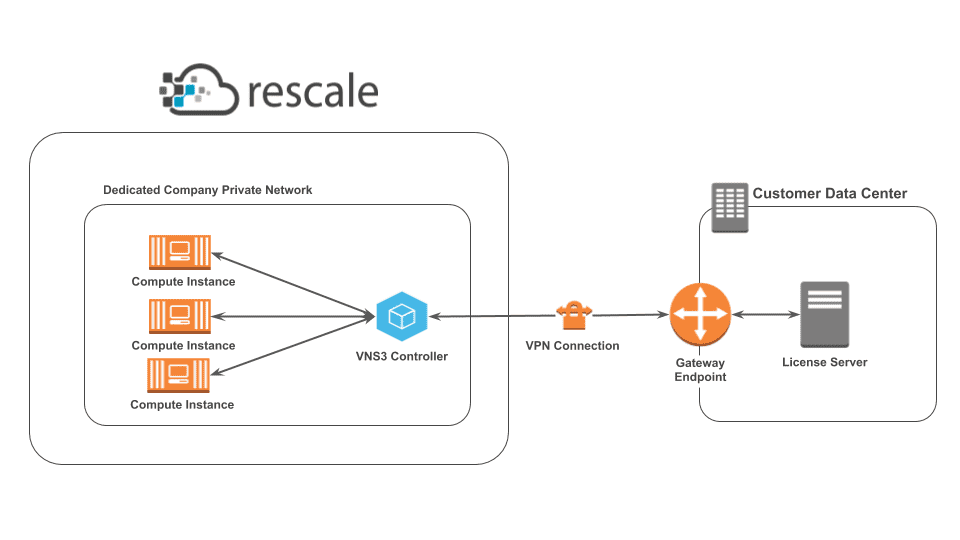

概要

VPN接続を確立することで、Rescaleのサーバは顧客の企業ネットワークと通信することができます。お客様の企業ネットワークとの通信は、Rescaleをお客様のライセンスサーバに接続するため、Rescaleクラウドのリモートデスクトップにアクセスしてリモートで可視化するため、または企業のRescaleアカウントに追加のアクセスセキュリティを提供するために一般的に行われます。VPN設定にかかる費用については、support-japan@rescale.com までお問い合わせください。

VPN接続を確立するためのプロセスでは、VPNゲートウェイと会社のファイアウォールの管理設定にアクセスする必要があります。Rescaleでは、VPN設定を開始する前に、お客様のIT/ネットワークが以下のことを行うことを推奨しています。

- カンパニーアドミニストレーターアカウントの開設. そのためには、管理者がすでにRescaleのアカウントを持っている場合、チャットでサポートに接続するか、 会社管理者権限を要求するメールを送信するだけです。新しいアカウントを作成するには、www.rescale.com に移動し、”ログイン “を選択し、”サインアップ “を選択します。アカウントが確立されたら、チャットでサポートに接続するか、 にメールを送信して、会社管理者権限を要求してください。

- VPNゲートウェイのIPアドレスとライセンスサーバーのプライベートIPアドレスを収集します。 これらは、セットアップワークフローのステップ2で使用されます。

対応デバイスと例題

多くのメーカー/モデル/ソフトウェアのバージョンの組み合わせを考えると、VNS3がVPNセットアップのために通常サポートするデバイスを認識することが重要です。

VNS3は、ほとんどのIPsecデータセンター・ソリューションをサポートしています。

- シスコシステムズのほとんどのモデル*

- ジュニパー

- ウォッチガード

- デルのソニックウォール

- ネットギア

- フォーティネット

- バラクーダネットワークス

- チェックポイント*

- ザイセルUSA

- マカフィー リテール

- Citrixシステム

- ヒューレット・パッカード

- D-リンク

- ウォッチガード

- パロアルトネットワークス

- オープンスワン

- pfSense

- ヴィヤッタ/VyOS

推奨されるIPsecデバイス。

サポートする任意のIPsec装置:

- IKE1 または IKE2

- AES256 または AES128 または 3DES

- SHA1 または MD5

- NAT トラバーサル規格。

対応デバイスの特筆すべき例外

Checkpoint R65+は、ネイティブIPSec接続が必要です。これは、CheckpointがNAT-Traversal Standards、Cisco ASA 8.4(2)-8.4(any) およびCisco ASA-X 9.2(any)-9.6.1 に準拠していないことに起因しています。安定した接続を維持することができない複雑な状況が存在しています。

ワークフローのセットアップ

1) お客様のプライマリPOCがRescaleのサポートとの接続を確立する。

顧客側の連絡窓口は、VPN設定を支援するRescaleのサポート・エンジニアと個人的なリンクを確立することによって、VPN設定プロセスを開始する必要があります。お客様側の連絡窓口は、Rescaleプラットフォーム上のサポートチャットまたはsupport-japan@rescale.com、Rescaleサポートに連絡することができます。

2) Rescaleでは、お客様専用のプライベートネットワークのIPサブネット範囲を提案します。

Rescaleのサポートエンジニアは、お客様専用の社内プライベートネットワーク用の暫定的なIPサブネット範囲を、お客様のIT/ネットワーク担当者に提案します。お客様のIT/ネットワーク担当者は、このサブネット範囲がオンプレミスのインフラストラクチャと重複しないようにする必要があります。提案されたサブネット範囲がお客様のオンプレミスインフラと重複する場合、Rescaleのサポートとお客様のIT/ネットワークチームが協力してIPサブネット範囲を交渉し、双方にとって有効な範囲を決定します。

3) VPNゲートウェイのIPアドレスとライセンスサーバーのプライベートIPアドレス、クラウドプロバイダー、エンドポイント情報をお客様からご提供いただきます。

適切な交渉と適切な IP 範囲の合意後、お客様の IT/ネットワークチームは以下を提供します。1) VPN接続のためのVPNゲートウェイIPアドレス 2) ライセンスサーバのプライベートIPアドレス 3) 使用中のライセンスソフトウェアとサービス、およびポート情報 4) VPNトンネル設定に使用しているクラウドプロバイダ 5) 何台のエンドポイントを持つか 以上の情報をRescaleサポートエンジニア専用窓口または support@rescale.com まで送信してください。 .

Note シングルクラウド単一地域、シングルクラウド複数地域、マルチクラウド単一地域、マルチクラウド複数地域、高可用性(HA)オプションなど、さまざまな導入オプションに対応しています。 マルチクラウドとは、複数のクラウドを活用することを指します。 その他

4) お客様のリソースのRescaleプロビジョニング

Rescaleサポートは、上記の情報を受け取った後、VPN関連リソースのスタックをプロビジョニングします。

5)お客様のIT/ネットワークチームにVPNチェックリストを送付します。

次に、RescaleのHPCエンジニアがお客様のネットワーク/IT担当者に連絡を取り、お客様のIT/ネットワーク・チームが記入すべきVPNチェック・リストを共有します。

6) お客様によるVPN接続の設定

次に、顧客のIT/ネットワークチームは、RescaleのHPCエンジニアから提供された設定スクリプト/ファイルと事前共有キーを使用して、VPNゲートウェイ装置でVPNトンネルを設定する。VPN設定ファイルと事前共有キーを取得した後、顧客はVPNトンネルを設定し、VPNゲートウェイ・デバイスで接続を確立します。

7) お客様がオンプレミスのファイアウォールを設定する。

社内専用ネットワークで起動したノードが、オンプレミスのライセンスサーバーからVPN接続でライセンスをチェックアウトするには、お客様側のファイアウォールでライセンスポートとベンダーポート(別名:ベンダーデーモンポート)の受信を許可する必要があります。お客様のIT/ネットワークチームは、このアクションを有効にするためにファイアウォールルールを更新する必要があります。

ライセンスサーバがフローティングライセンスを使用している場合、ライセンスファイル内のフローティングベンダーポートを修正する必要があることに注意してください(ベンダーポートを修正する手順はこちらです)。これらの作業が完了したら、Rescaleのサポートエンジニアにメールを送信してください。

8)VPN接続とライセンスのチェックアウトをテストします。

VPN接続が確立されると、Rescaleは専用の社内プライベートネットワークにテストノードを立ち上げ、お客様のオンプレミスライセンスサーバーへの接続をテストします。テストノードからライセンスサーバーの状態を問い合わせることができれば、VPN接続は正常に確立されたことになります。

注: Rescaleのサポートエンジニアは、テスト用に企業内にテストアカウントを作成する権限を持っている必要があります。これは、テストを開始する前に確認し、セットアップ完了の遅れを防ぐために必要です。

VPN構築のメリット

1) 監視と可視性の向上 – RescaleはIpsecログ(最大14週間分)の履歴を接続相手にオンデマンドで提供可能

また、接続アラート(トンネル接続または切断イベント)、Webhook(AWS SNS、OpsGenie、PagerDuty、Slack、Webex Teams)経由で接続相手に送信できるアプリケーションアラート、Pingホスト、IPsecトンネル監視、ネットワークスニッファなど、サポートされているさまざまな警告メカニズムが用意されています。

XNUMX)相互運用性の向上 – 下記に対応する機器であれば、接続可能です。

- Policy-based VPN

- Route-based VPN

- Encapsulating Security Packet (ESP) wire level protocol

- Tunnel Mode

- Internet Key Exchange (IKE)

- Main Mode

- Preshared Key (PSK)

3)トラブルシューティングの高速化・容易化

- 優先度24の障害発生時に7時間1日ライブでトラブルシューティングを実施

- 自主的なトラブルシューティング

- アプリケーションとネットワークの制御とプロアクティブ・トラブルシューティング

4) 業界の最新ベストプラクティスに従うこと

- 512ビットのような大きな鍵サイズのAES、AES-GCM、SHA-2ハッシュなど、最新のIpsecパラメータをサポートします。

- IKEv1またはIKEv2(リモートハードウェアデバイスの対応状況による)

- ネイティブIPsecまたはNAT-Traversal(リモートハードウェアデバイスのサポートに依存)をサポートしないものもあります。

- VTI ルートベース、ポリシーベース、または GRE ルートベースの Ipsec トンネル

- BGP over Ipsec – 高可用性のアクティブ-アクティブIpsecソリューション向け

5)NAT機能の追加

1918つの組織間でIPsec接続を作成する際にプライベートIPアドレスの重複(RFCXNUMX)を避けるために、RescaleではRescale HPC暗号化ドメインにルーティング不可能なパブリックIPを使用するオプションをサポートしています。パブリックIPをリモート暗号化ドメインとして使用することで、内部接続と他のリモート接続の間でアドレスの重複が発生しないようにします。

プラットフォーム連携ページへのリンク

リージョン別のインテグレーション・ページが必要な場合は、以下のリンクから必要なプラットフォームへ移動できます。

| Platform Region | Integrations link |

|---|---|

| 米国 | US Integrations |

| European Union | EU Integrations |

| 日本 | JP Integrations |

| 韓国 | KR Integrations |